Elk jaar publiceert de cybersecuritywereld meer kwetsbaarheden dan ooit tevoren. De CVE-database blijft in een indrukwekkend tempo groeien en kwetsbaarheidsscanners markeren trouw duizenden bevindingen in dashboards over de hele wereld.

Tegelijkertijd groeit een veel kleinere lijst, de Known Exploited Vulnerabilities (KEV)-catalogus, aanzienlijk langzamer.

Dit roept een belangrijke vraag op voor securityteams en besluitvormers:

Als het aantal CVE’s elk jaar explodeert, waarom volgt KEV dan niet dezelfde curve? En belangrijker nog: op welke moeten organisaties zich nu echt richten?

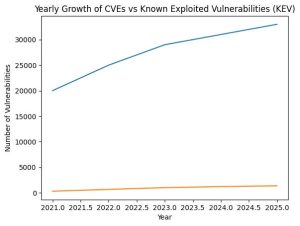

Deze grafiek illustreert de uiteenlopende groeicurves van de CVE-database en de Known Exploited Vulnerabilities (KEV)-catalogus tussen 2021 en 2025. Terwijl het aantal CVE’s snel groeit door de schaal van openbaarmaking en automatisering, groeit KEV langzaam als een zorgvuldig samengestelde set kwetsbaarheden die daadwerkelijk actief worden misbruikt. Dit verschil onderstreept waarom risicogebaseerde prioritering belangrijker is dan ruwe aantallen kwetsbaarheden.

CVE-groei weerspiegelt openbaarmaking, niet gevaar

Het Common Vulnerabilities and Exposures (CVE)-systeem is nooit ontworpen om het reële risico te meten. Het doel is transparantie. Zodra een kwetsbaarheid op verantwoorde wijze wordt gemeld en gevalideerd, kan deze een CVE-identifier krijgen, ongeacht of aanvallers er ooit interesse in tonen.

Die ontwerpkeuze verklaart de steile groeicurve. In de afgelopen jaren is het aantal nieuw gepubliceerde CVE’s gestegen van ongeveer 20.000 in 2021 naar meer dan 31.000 in 2024, en 2025 zet die versnelling voort met meer dan 33.000 gepubliceerde CVE’s. Dat betekent dat het wereldwijde kwetsbaarheidslandschap nu groeit met ongeveer negentig nieuwe CVE’s per dag, waarvan de meeste openbaar worden gemaakt lang voordat duidelijk is of aanvallers er ooit interesse in zullen hebben.

De aanhoudende groei in 2025 wordt grotendeels gedreven door meer automatisering in het ontdekken van kwetsbaarheden, een groeiend aantal CVE Numbering Authorities (CNA’s) en een grotere zichtbaarheid van supply-chain- en cloud-native software, en niet door een plotselinge toename van echt nieuwe aanvalstechnieken.

Het CVE-ecosysteem, gecoördineerd door het CVE Program (https://nvd.nist.gov/general/cve-process), doet uitstekend werk in het catalogiseren van alles wat mogelijk mis kan zijn. Maar die volledigheid heeft een prijs: volume zonder prioritering.

Voor organisaties vertaalt zich dat vaak in lange achterstanden aan kwetsbaarheden, eindeloze patchcycli en dashboards vol “kritieke” bevindingen die mogelijk nooit worden misbruikt.

KEV groeit langzaam omdat aanvallers selectief zijn

De Known Exploited Vulnerabilities (KEV)-catalogus bestaat om een heel andere reden. Beheerd door CISA (https://www.cisa.gov/), bevat KEV uitsluitend kwetsbaarheden die actief in het wild worden misbruikt en worden ondersteund door geloofwaardig bewijs.

De groei van de Known Exploited Vulnerabilities-catalogus vertelt dan ook een heel ander verhaal. Sinds de introductie in 2021 is KEV gegroeid van ongeveer 300 vermeldingen naar circa 1.200 eind 2024. In 2025 is de catalogus verder gegroeid tot ongeveer 1.350 bekende actief misbruikte kwetsbaarheden. Vergeleken met de tienduizenden CVE’s die in dezelfde periode zijn gepubliceerd, vertegenwoordigt KEV nog steeds ruim minder dan twee procent van het totale kwetsbaarheidslandschap, terwijl het een onevenredig groot deel van de daadwerkelijke aanvalactiviteit vastlegt.

Deze langzame groei is geen zwakte. Ze weerspiegelt een fundamentele waarheid over cybercriminaliteit: aanvallers jagen niet op elke kwetsbaarheid. Ze richten zich op wat betrouwbaar, schaalbaar en winstgevend is. Zodra een exploit werkt, wordt die vaak hergebruikt, soms jarenlang.

Met andere woorden, KEV weerspiegelt aanvallersgedrag, niet het volume van openbaarmakingen.

Waarom gelijke groei een alarmsignaal zou zijn

Als KEV in hetzelfde tempo zou groeien als CVE, zou dat juist op een probleem wijzen. Het zou betekenen dat elke kwetsbaarheid onmiddellijk wordt bewapend, wat niet het geval is, of dat KEV zijn filterende kracht heeft verloren.

CVE beantwoordt de vraag “Wat bestaat er?”

KEV beantwoordt de veel urgentere vraag “Wat wordt op dit moment tegen organisaties gebruikt?”

Het begrijpen van dat onderscheid is cruciaal voor modern kwetsbaarheidsbeheer.

Onze visie: theoretische kwetsbaarheden zijn geen gelijk aan reëel risico

Bij Guardian360 zijn wij van mening dat organisaties veel te veel tijd besteden aan het najagen van theoretisch risico.

Traditioneel kwetsbaarheidsbeheer behandelt vaak alle CVE’s als gelijkwaardig en leunt zwaar op CVSS-scores en ruwe aantallen. Op papier lijkt deze aanpak grondig, maar in de praktijk leidt ze tot patchmoeheid, inefficiënt gebruik van middelen en een vals gevoel van controle.

Een CVE met een hoge ernst die nooit wordt misbruikt vormt niet hetzelfde risico als een kwetsbaarheid met een matige score die actief door aanvallers wordt uitgebuit. Toch geven veel tools nog steeds prioriteit aan de eerste boven de tweede.

Daarom zijn wij ervan overtuigd dat organisaties hun focus moeten verleggen van “Hoeveel kwetsbaarheden hebben we?” naar “Welke kwetsbaarheden vormen daadwerkelijk een bedreiging voor onze organisatie?”

Hoe Guardian360 Lighthouse risicogebaseerde prioritering ondersteunt

Het Guardian360 Lighthouse-platform is gebouwd rondom precies dit principe. In plaats van partners en klanten te overspoelen met eindeloze lijsten van kwetsbaarheden, ontwikkelt Lighthouse zich richting een risicogebaseerd scan- en prioriteringsmodel.

Door de combinatie van:

- technische kwetsbaarheidsdata (CVE),

- exploitatiedreigingsinformatie (zoals KEV),

- en bedrijfscontext (assetrelevantie, blootstelling en impact),

helpt Lighthouse partners hun herstelmaatregelen te richten op waar ze het meeste effect hebben. Dit sluit naadloos aan bij moderne frameworks zoals ISO 27001 en NIS2, die steeds meer de nadruk leggen op risicogebaseerde besluitvorming in plaats van checklistcompliance.

Het doel is niet minder scans, maar slimmere resultaten.

De groeicurves correct interpreteren

Het visuele verschil tussen de groeicurves van CVE en KEV vertelt een duidelijk verhaal. De ene lijn stijgt steil, gedreven door openbaarmaking en transparantie. De andere klimt langzaam, gedreven door bevestigd misbruik in de echte wereld.

Die kloof is geen probleem dat “opgelost” moet worden. Het is iets dat benut moet worden.

Want het verminderen van cyberrisico gaat niet over het oplossen van alles wat mis zou kunnen gaan, maar over het aanpakken van wat daadwerkelijk misgaat.

Laatste gedachte

CVE geeft ons zichtbaarheid.

KEV geeft ons focus.

En risicogebaseerde platforms zoals Guardian360 Lighthouse bestaan om die kloof te overbruggen, zodat organisaties minder tijd besteden aan reageren op ruis en meer tijd aan het verminderen van echt, meetbaar risico.